Nye CA-er ('generasjon 2')

Sissel Hoel

Introduksjon

Buypass har etablert et sett med nye CA-er som vil bli tatt i bruk samtidig med overgangen til SEID v2.0. Dette blir gjort for å skape større uavhengighet til rotsertifikatprogram som regulerer TLS-sertifikater og samtidig gi mer fleksibilitet for person- og virksomhetssertifikater.

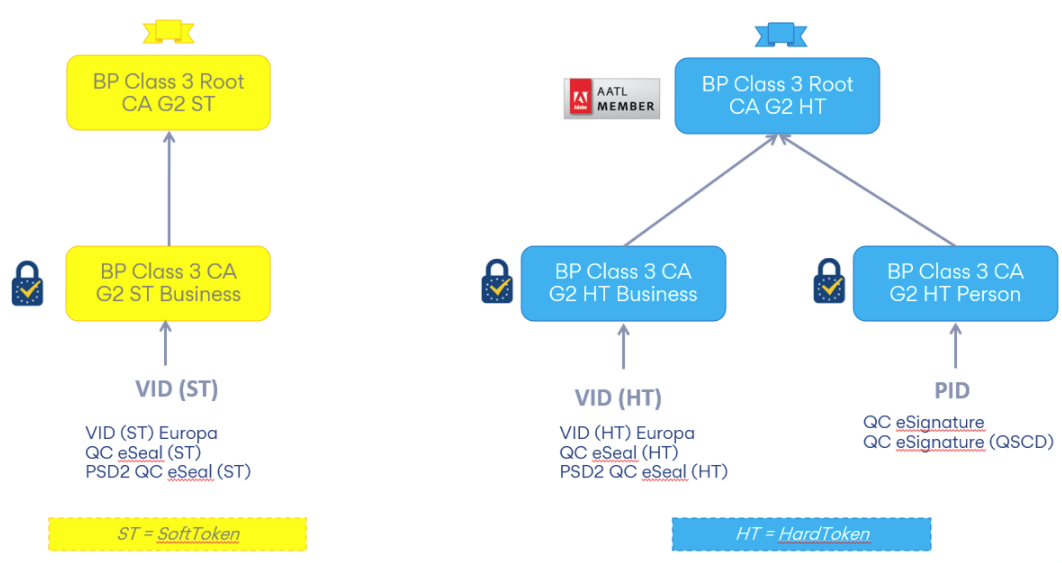

Vi har etablert følgende CA-hierarkier for disse G2 (generasjon 2) CA-ene:

Vi skiller mellom sertifikater utstedt på nøkler som er sikret i hardware-enheter som smartkort og HSM-er (i såkalte HardTokens - HT) og sertifikater utstedt på nøkler som er sikret i software (SoftTokens - ST). Adobe krever at nøkler skal være sikret i hardware-enheter og derfor har vi etablert et eget CA-hierarki der alle sertifikater skal være anerkjent av Adobe.

Personsertifikater (PID) blir alltid utstedt under Buypass Class 3 CA G2 HT Person, mens virksomhetssertifikater utstedes enten under Buypass Class 3 CA G2 ST Business eller Buypass Class 3 G2 HT Business (avhengig av om nøkkelen er sikret i hardware (HT) eller ikke (ST)).

Alle de tre utstedende CA-ene markert med eIDAS-tillitsmerket siden alle tre kan utstede kvalifiserte sertifikater (for hhv elektronisk segl for "Business" CA-ene og elektronisk signatur for "Person" CA-en). Se https://www.nkom.no/internett/elektronisk-id-og-tillitstjenester/tillitsliste-trusted-list for mer informasjon om den nasjonale tillitstlisten under eIDAS-forordningen.

Buypass Class 3 Root CA G2 HT er med i AATL-programmet til Adobe ellers er ingen av disse med i annet sertifikatprogram. Dette gir større fleksibilitet og uavhengighet for våre personsertifikater og virksomhetssertifikater og strukturen er også i henhold til gjeldende anbefalinger og beste praksis når det gjelder å begrense ulike typer sertfikater som kan kjedes tilbake til en og samme rot.

De nye G2 CA-ene som tillitsankre

I alle løsninger som benytter digitale sertifikater er det vanlig å definere såkalte tillitsankre, dette er normalt CA-er som man velger å stole på og som definerer tillitsankeret når man skal etablere en kjede fra et digitalt sertifikat. Det er ulik praksis med hensyn til hva man definerer som tillitsankre, dersom vi ser på EUs tillitsliste, så opererer man der gjerne med utstedende CA-er (eller CA-sertifikatene) som tillitsanker (se eIDAS tillitsmerket i skissen over). Mens det i en del rotsertifikatprogram ofte benyttes rotsertifikatene som tillitsanker (ref root stores som gjerne også er tilgjengelig på ulike OS-er og andre plattformer).

Siden de nye G2 CA-ene ikke er med i tradisjonelle rotsertifikatprogram, så er det opp til den enkelte løsning å sørge for at de nye G2 CA-ene blir definert som tillitsankre. Dette kan gjøres ved bruk av EUs tillitsliste eller ved å inkludere de aktuelle CA-sertifikatene i løsningens egen "trust store". Hvilke CA-sertifikater som skal inkluderes (dvs rot CA eller utstedende CA) avhenger av den enkelte løsning, men vi anbefaler å inkludere CA-sertifikater for begge hierarkier (både ST- og HT-hierarkiene) dersom man skal "truste" virksomhetssertifikater fra Buypass og CA-sertifikater for "HT-hierarkiet" dersom man skal truste personsertifikater fra Buypass.

Rot CA sertifikater og utstedende CA-sertifikater for skarpe sertifikater (produksjon) kan lastes ned fra Buypass Rotsertifikater, mens tilsvarende for test kan lastes ned fra Rotsertifikater, test.

Endringer i OCSP og CRL-tjenestene

Ved overgang til SEID v2.0 og innføring av nye CA-er endrer vi også tjenesteadressene for våre OCSP- og CRL-tjenester.

Disse endres:

- OCSP: fra ocsp.buypass.no til ocsp[bs|ps].buypassca.com

- CRL: fra crl.buypass.no til crl.buypassca.com

De korrekte tjenesteadressene finnes i sertifikatene som tidligere, men det kan være nødvendig å gjøre åpninger i brannmurer etc for å få tilgang til disse nye tjenesteadressene. Se også informasjon om Fødselsnummeroppslag via OCSP.

Vi opererer med ulike tjenesteadresser for OCSP avhengig av sertifikattype:

- Virksomhetssertifikater: ocspbs.buypassca.com og

- Personsertifikater: ocspps.buypassca.com

Tilsvarende for testsertifikater er:

- Test virksomhetssertifikater: ocspbs.test4.buypassca.com og

- Test personsertifikater: ocspps.test4.buypassca.com